Biorąc pod uwagę dzisiejszą pandemię koronawirusa, potrzeba gromadzenia przez firmy danych o zabezpieczeniach cybernetycznych dotyczących ich partnerów biznesowych jest bardziej krytyczna niż kiedykolwiek.

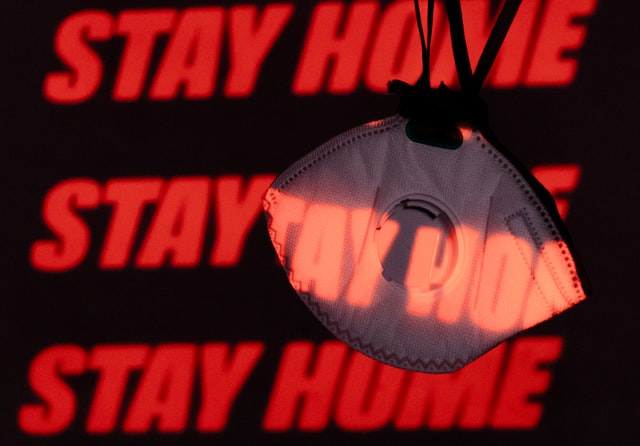

W ostatnich tygodniach postępujące rozprzestrzenianie się koronawirusa COVID-19 zmusiło firmy na całym świecie do podjęcia trudnych decyzji o tym, jak chronić swoich pracowników — a także całe ich społeczności.

Aby powstrzymać rozprzestrzenianie się wirusa, wiele organizacji wprowadza obowiązkowe zasady pracy zdalnej, współpracuje z nowymi dostawcami usług w chmurze i przesuwa zasoby w kierunku wspierania rosnącej liczby pracowników zdalnych. Reagując na rzeczywiste potrzeby biznesowe, firmy te stają obecnie przed wieloma nowymi, złożonymi wyzwaniami związanymi z bezpieczeństwem cybernetycznym, wynikającymi z rozszerzającego się zagrożenia ataku — zarówno wewnętrznego, jak i w ramach sieci firm trzecich.

Praca w domu a mało bezpieczne sieci zewnętrzne

W najlepszym przypadku, zespołom ochrony trudno jest egzekwować surowe kontrole i zasady, gdy pracownicy działają z różnych miejsc w różnych sieciach i na różnych urządzeniach. Z powodu COVID-19, kiedy zdalni pracownicy logują się do niezaufanych urządzeń za pośrednictwem niezabezpieczonych sieci Wi-Fi, które nie połączyły się z korporacyjną siecią VPN (wirtualna sieć prywatna) w ciągu kilku dni lub tygodni, zagrożenia są jeszcze większe.

W rzeczywistości, nowe obawy dotyczące bezpieczeństwa „sieci zewnętrznej” stały się dla zespołów bezpieczeństwa sprawą priorytetową. Nie trzeba długo czekać, aby hakerzy zaczęli wykorzystywać obecny w ludziach strach, aby dokonywać wyłudzeń za pośrednictwem wiadomości e-mail na osobach, którym wydaje się, że pochodzą one z oficjalnego źródła, takiego jak Centrum Chorób Zakaźnych. Te e-maile zawierają złośliwy załącznik, który infekuje dany komputer i kradnie dane osobowe. Te czynniki ryzyka są trudne do oceny i ograniczenia we własnej organizacji — a jeszcze trudniejsze do monitorowania, jeśli chodzi o sieci osób trzecich i czwartych, gdzie osoba ma mniejsze pole do manewru i kontrolę.

Ocena dostawcy i COVID-19

Biorąc pod uwagę obecną pandemię koronawirusa, potrzeba gromadzenia przez firmy danych o zabezpieczeniach cyberprzestrzeni dotyczących ich dostawców nigdy nie była bardziej krytyczna. W związku z tym niedawne zakazy podróżowania oraz szeroko zakrojona polityka w zakresie pracy zdalnej uniemożliwiają przeprowadzenie oceny na miejscu, co całkowicie zmienia tradycyjne sposoby oceny ryzyka osób trzecich. Ponadto, organizacje, które wcześniej korzystały z pomocy konsultantów w procesie oceny, będą teraz musiały ponownie przemyśleć swoje podejście, ponieważ większość konsultantów nie będzie już podróżować, przynajmniej w perspektywie krótko- i średnioterminowej.

Oczywiście istniejące lub nowe procesy oceny manualnej będą wolniejsze i bardziej stresujące ze względu na wyzwania, jakie pojawiają się w przypadku nowych, zdalnych pracowników, nie wspominając już o ograniczonym dostępie do najnowszych technologii, takich jak wideokonferencje w celu przeprowadzenia burzy mózgów i planowanie spotkań, które będą coraz trudniejsze, gdy każdy znajdzie się w innej lokalizacji i będzie polegał na potencjalnie wadliwych domowych sieciach Wi-Fi.

W celu promowania wydajnej i skutecznej oceny dostawców oraz procesów pokładowych w tych warunkach, niezbędne jest usprawnienie i zautomatyzowanie wszędzie tam, gdzie jest to możliwe. Wiele organizacji będzie musiało całkowicie przemyśleć swój harmonogram oceny oraz politykę, aby uwzględnić więcej możliwości zdalnego monitorowania. Wykorzystując dynamiczny, ustandaryzowany cybernetyczny kluczowy wskaźnik skuteczności działania (KPI), do działań takich jak ocena bezpieczeństwa, do oceny postawy każdego potencjalnego dostawcy w zakresie bezpieczeństwa, można natychmiast zidentyfikować obszary ryzyka, które wymagają uwagi — i podejmować decyzje dotyczące oceny na podstawie danych, przy ograniczonych zasobach zdalnych, którymi dysponuje się obecnie z powodu koronawirusa.

Opracowywanie Kryzysowych Środków Zaradczych

Po dołączeniu sprzedawcy, ważne jest, aby stale monitorować jego postawę w zakresie bezpieczeństwa, aby upewnić się, że utrzymuje on wcześniej uzgodnione progi ryzyka. Ponieważ oceny bezpieczeństwa są codziennie aktualizowane, można łatwo wykorzystać te dane do śledzenia wszelkich zmian w zabezpieczeniach w sieci firm trzecich z miejsca pracy zdalnej.

Oczywiście, monitoring nie załatwia wszystkiego. Jeśli zidentyfikujesz krytyczne słabe punkty, które stanowią zagrożenie dla systemu, musisz mieć opracowany plan naprawczy. W tym odważnym, nowym świecie obowiązkowych polityk dotyczących pracy zdalnej, uzgodnione wcześniej plany będą prawdopodobnie wymagały ponownej oceny i aktualizacji.

W ramach inicjatywy zarządzania ryzykiem strony trzeciej upewnij się, żeby ujednolicić sposób, w jaki Twoi obecni dostawcy będą rozwiązywać wszelkie problemy związane z bezpieczeństwem, które pojawią się u Twoich zdalnych pracowników w ciągu najbliższych tygodni i miesięcy. Na przykład, należy potwierdzić, że posiadają oni plan rozwiązania wszelkich luk w zabezpieczeniach centrum danych, biorąc pod uwagę, że żaden pracownik prawdopodobnie nie będzie mógł tam jechać.

Podobnie jak w przypadku każdej zmiany oczekiwań dostawcy w zakresie bezpieczeństwa, należy upewnić się, że wszelkie awarie zostały udokumentowane na piśmie i uzgodnione. Należy nakreślić preferowane formy komunikacji i być jak najbardziej precyzyjnym przy określeniu oczekiwań dotyczących ram czasowych. Możesz na przykład wymagać, aby dostawcy informowali Cię o wszelkich naruszeniach w ciągu 24 godzin i rozwiązywali wszelkie problemy związane z bezpieczeństwem w ciągu 48 godzin.

Likwidacja luk w zakresie bezpieczeństwa i komunikacji

W tych niepewnych czasach bardziej niż kiedykolwiek ważne jest, aby być aktywnym i czujnym, jeśli chodzi o bezpieczeństwo cyberprzestrzeni w Twojej organizacji. Nie pozwól, aby zdarzenie naruszające ochronę było pierwszym przypadkiem ponownego kontaktu z osobami trzecimi w celu ustalenia nowych procesów i standardów, które należy wdrożyć w czasie tego globalnego kryzysu. W miarę jak pracownicy oddalają się od siebie, a nowe ukierunkowane zagrożenia stają się coraz bardziej powszechne, niezwykle ważne jest posiadanie planu stałej oceny i zarządzania zarówno postawą w zakresie bezpieczeństwa, jak i ekosystemem dostawcy.

Oczywiście, biorąc pod uwagę obecne ograniczenia zasobów i bezprecedensowy nacisk na cały cyfrowy łańcuch dostaw, wszystkie organizacje będą musiały zacząć od ponownej oceny (i ewentualnego przeglądu) swojej obecnej polityki i procedur. Pod wieloma względami są to niezbadane tereny i żaden lider w dziedzinie bezpieczeństwa nie będzie miał natychmiastowych odpowiedzi na wszystkie pytania. Musisz być skłonny myśleć nieszablonowo, aby wypełniać swoje obowiązki, wspierać swój zespół i chronić swoją sieć w tym nowym i rozwijającym się środowisku ryzyka.

WARTO PRZECZYTAĆ: